Mejores libros sobre privacidad

Navega por el complejo mundo de la privacidad personal y de datos con los mejores libros recomendados por blogs autorizados de tecnología y privacidad. Estas lecturas esenciales están clasificadas en función de su prevalencia en discusiones y artículos de expertos.

15 libros en la lista

Ordenar por

Cantidad de artículos

Diseño

Hackers 2 - Secretos y Soluciones Para La Segurida

Network Security Secrets and Solutions

The world's bestselling computer security book—fully expanded and updated "Right now you hold in your hand one of the most successful security books ever written. Rather than being a sideline participant, leverage the valuable insights Hacking Exposed 6 provides to help yourself, your company, and your country fight cyber-crime." —From the Foreword by Dave DeWalt, President and CEO, McAfee, Inc. "For security to be successful in any company, you must ‘think evil' and be attuned to your ‘real risk'... Hacking Expose 6 defines both." —Patrick Heim, CISO, Kaiser Permanente "The definitive resource to understanding the hacking mindset and the defenses against it." —Vince Rossi, CEO & President, St. Bernard Software "Identity theft costs billions every year and unless you understand the threat, you will be destined to be a victim of it. Hacking Exposed 6 gives you the tools you need to prevent being a victim." —Bill Loesch, CTO, Guard ID Systems "This book is current, comprehensive, thoughtful, backed by experience, and appropriately free of vendor-bias-prized features for any security practitioner in need of information." —Kip Boyle, CISO, PEMCO Mutual Insurance Company "The Hacking Exposed series has become the definitive reference for security professionals from the moment it was first released, and the 6th edition maintains its place on my bookshelf," —Jeff Moss, Founder of the popular Black Hat Security Conference Meet the formidable demands of security in today's hyperconnected world with expert guidance from the world-renowned Hacking Exposed team. Following the time-tested "attack-countermeasure" philosophy, this 10th anniversary edition has been fully overhauled to cover the latest insidious weapons in the hacker's extensive arsenal. New and updated New chapter on hacking hardware, including lock bumping, access card cloning, RFID hacks, USB U3 exploits, and Bluetooth device hijacking Updated Windows attacks and countermeasures, including new Vista and Server 2008 vulnerabilities and Metasploit exploits The latest UNIX Trojan and rootkit techniques and dangling pointer and input validation exploits New wireless and RFID security tools, including multilayered encryption and gateways All-new tracerouting and eavesdropping techniques used to target network hardware and Cisco devices Updated DoS, man-in-the-middle, DNS poisoning, and buffer overflow coverage VPN and VoIP exploits, including Google and TFTP tricks, SIP flooding, and IPsec hacking Fully updated chapters on hacking the Internet user, web hacking, and securing code

Presentado en 3 artículos

Desde el frente de batalla por la RJR Nabisco - 32 semanas en la lista sel NEW YORK TIMES BOOK REVIEW.

Presentado en 2 artículos

Practical Malware Analysis

The Hands-On Guide to Dissecting Malicious Software

Discover the tools and techniques used by professional analysts to safely analyze, debug, and disassemble any malicious software that comes your way. Practical Malware Analysis teaches you how to overcome malware tricks and analyze special cases of malware with real-life examples. Hands-on labs challenge you to practice and synthesize your skills, ensuring you have what it takes to succeed in the ever-changing world of malware analysis.

Presentado en 2 artículos

Un fantasma en el sistema. Las aventuras del hacker más buscado del mundo.

My Adventures as the World's Most Wanted Hacker

Mitnick fue el hacker más escurridizo de la historia. Logró colarse en ordenadores y redes de las agencias y compañías más grandes del mundo, aparentemente impenetrables, como Motorola, Sun Microsystems o Pacific Bell. Para Kevin, hackear no iba solo de alcanzar avances tecnológicos: era un juego de confianza que requería burlar y confundir para acceder a información valiosa. Impulsado por un fuerte estímulo para lograr lo imposible, engañando a los empleados para obtener información privada y maniobrando a través de capas de seguridad, obtuvo acceso a datos que nadie podía ver. Cuando el FBI comenzó a acecharle, Kevin se dio a la fuga, en un juego de persecución cada vez más sofisticado, que le llevó a adoptar identidades falsas y muchos cambios de aspecto, a pasar temporadas en una gran cantidad de ciudades y a un enfrentamiento final con los federales, que no pararían hasta derribarlo. Una emocionante historia real de intriga, suspense e increíble evasión, y el retrato de un visionario cuya creatividad, habilidad y persistencia obligaron a las autoridades a replantearse la forma en que lo perseguían, inspirando cambios permanentes en el modo en que las personas y las empresas protegen su información más confidencial.

Presentado en 2 artículos

Los delitos del futuro

Inside the Digital Underground and the Battle for Our Connected World

Una obra que nos sumerge en las profundidades del ciberespacio para sacar a la luz las formas con la que criminales, empresas e incluso gobiernos utilizan la tecnología contra el ciudadano, haciéndolo más vulnerable de lo que jamás hubiera imaginado ser. El avance tecnológico nos ha beneficiado de incontables maneras, sin embargo tiene un grave inconveniente: puede también ser usado en nuestra contra. Los hackers pueden activar las cámaras de vigilancia y webcams de cualquier hogar, los ladrones leen las redes sociales para conocer nuestros hábitos y los acosadores toman control de los GPS de los coches de sus víctimas para seguirlas allá donde se dirigen. Los criminales de hoy pueden robarnos la identidad, hacerse con el control de nuestras cuentas bancarias y copiar el contenido de los servidores informáticos. Pero esto es sólo el principio. Aún no se ha ideado un ordenador que no pueda ser hackeado, un hecho que nos pone en alerta si tenemos en cuenta que todo pasa hoy por una computadora, desde el control aéreo o los servicios financieros hasta el poder armamentístico. Los criminales del futuro podrán desactivar los frenos de un coche desde kilómetros de distancia, electrocutar a un portador de un corazón artificial, imprimir AK-47 con una impresora 3D o transportar droga a través de drones. Un libro que se lee como una novela de ciencia ficción pero que se basa en hechos científicos.

Presentado en 2 artículos

Recomendado por

Matt Burgess

Bulletproof SSL and TLS

Understanding and Deploying SSL/TLS and PKI to Secure Servers and Web Applications

This essential book covers the complex subject of SSL/TLS, which is crucial for website security. Written with users in mind, it offers practical information on assessing risks, managing keys and certificates, configuring secure servers, and deploying secure web applications. Based on years of research and experience assessing SSL in real life, this book is the definitive reference for SSL deployment.

Presentado en 2 artículos

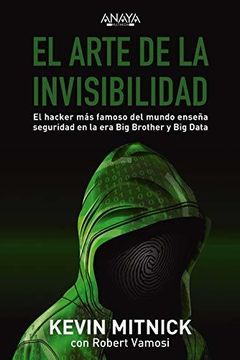

El arte de la invisibilidad

The World's Most Famous Hacker Teaches You How to Be Safe in the Age of Big Brother and Big Data

Rare book

Presentado en 2 artículos

Why Privacy Matters explores the importance of privacy in an age where companies and governments are constantly seeking information about us. The author, Neil Richards, shows how the fight for privacy is a fight for power that will determine what our future will look like, and whether it will remain fair and free. Richards explains how good privacy rules can promote the essential human values of identity, power, freedom, and trust. If you're interested in a topic that is at the center of so many current problems, this book is essential reading.

Presentado en 2 artículos

Discover how to secure your information in the cloud with Securing the Cloud by Vic (J.R.) Winkler. As companies increasingly turn to cloud computing for its time and cost savings, security becomes a crucial concern. This book provides a clear framework for securing your business assets while enjoying the benefits of cloud technology. Explore the strengths and weaknesses of different cloud approaches, such as private vs. public clouds, SaaS vs. IaaS, and more. Learn about the impact of the cloud on security roles and how to ensure data backup and disaster recovery. Whether you're an IT staff member or a business manager responsible for IT structures, this book is a must-read for navigating the world of cloud security.

Presentado en 2 artículos

Cloud Security and Privacy by Tim Mather, Subra Kumaraswamy, Shahed Latif

Threat Modeling by Adam Shostack

Los Códigos Secretos by Simon Singh

Countdown to Zero Day by Kim Zetter

Practical Cloud Security by Chris Dotson

Cloud Security Automation by Prashant Priyam